[Ответить в тред]

Ответы:

Ответы:

Ответы:

Ответы:

Ответы:

Ответы:

Ответы:

Ответы:

Ответы:

Ответы:

Ответы:

Ответы:

Ответы:

Ответы:

Ответы:

Ответы:

Ответы:

Ответы:

Ответы:

Ответы:

Ответы:

Ответы:

Ответы:

Ответы:

Ответы:

Ответы:

Ответы:

Ответы:

Ответы:

Ответы:

Ответы:

Ответы:

Ответы:

Ответы:

Ответы:

Ответы:

Ответы:

Ответы:

Ответы:

Ответы:

Ответы:

Ответы:

Ответы:

Ответы:

Ответы:

Ответы:

Ответы:

Ответы:

Ответы:

Ответы:

Ответы:

Ответы:

Ответы:

Ответы:

Ответы:

Ответы:

Ответы:

Ответы:

Ответы:

Ответы:

Ответы:

Ответы:

Ответы:

Ответы:

Ответы:

Ответы:

Ответы:

Ответы:

Ответы:

Ответы:

Ответы:

Ответы:

Ответы:

Ответы:

Ответы:

Ответы:

Ответы:

Ответы:

Ответы:

Ответы:

Ответы:

Ответы:

Ответы:

Ответы:

Ответы:

Ответы:

Ответы:

Ответы:

Ответы:

Ответы:

Ответы:

Ответы:

Ответы:

Ответы:

Ответы:

Ответы:

Ответы:

Ответы:

Ответы:

Ответы:

Ответы:

Ответы:

Ответы:

Ответы:

Ответы:

Ответы:

Ответы:

Ответы:

Ответы:

Ответы:

Ответы:

Ответы:

Ответы:

Ответы:

Ответы:

Ответы:

Ответы:

Ответы:

Ответы:

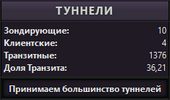

Пост отредактировал Anonymous

(Причина: "Принимаем", не "получаем")

Ответы:

Ответы:

Ответы:

Ответы:

Ответы:

Ответы:

Ответы:

Ответы:

Ответы:

Ответы:

Ответы:

Ответы:

Ответы:

Ответы:

Ответы:

Ответы:

Ответы:

Ответы:

Ответы:

Ответы:

Ответы:

Ответы:

Ответы:

Ответы:

Ответы:

Ответы:

Ответы:

Ответы:

Ответы:

Ответы:

Ответы:

[Ответить в тред]

Ответ в тред No.93

Настройки

Избранное

Топ тредов